Hur skall EU hantera terrorismen? Den frågan har stötts och blötts i ett specialinrättat utskott i Europaparlamentet – European Parliament’s Special Committee on Terrorism, förkortat TERR. Till skillnad från parlamentets övriga utskott har TERR de flesta av sina möten bakom stängda dörrar.

Nu har man producerat en rapport. Parlamentets egna initiativrapporter är egentligen rätt meningslösa papper. De har ingen lagstiftande effekt, utan sänds helt enkelt över till EU-kommissionen och andra eventuellt intresserade för påseende. Parlamentet tycker saker, helt enkelt.

Men ibland kan en sådan rapport användas för att EU:s enda folkvalda förtroendemän (ledamöterna i parlamentet) förväntas legitimera kontroversiella saker som EU-kommissionen och medlemsstaterna i ministerrådet redan jobbar med. Vad gäller rapporten från TERR tyder mycket på att den är just ett sådant beställningsarbete.

Till exempel kan TERR-rapporten kan användas för att backa upp EU-kommissionens förslag om nätcensur, som lades fram den 12 september.

Frankrikes president, Emanuel Macron, har för övrigt redan meddelat att EU-valet nästa vår till stor del kommer att handla om att sätta koppel på internet. Även här passar TERR-rapporten väl in i pusslet.

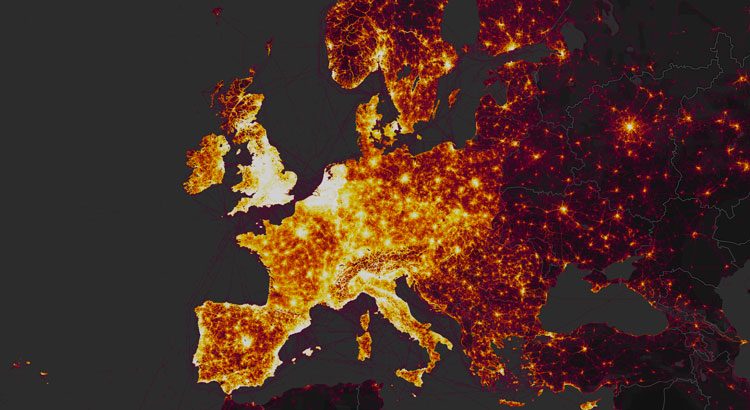

Bland de förslag som vädras finns bland annat utökad datalagring, urholkat krypteringsskydd, utökad registrering av medborgarnas resor – och inte minst en ny, gigantisk Storebrors-databas för hela EU.

Det har lagts fram 1.519 ändringsförslag till rapporten. En del är bra, andra förfärliga. Problemet med så omfattande voteringar är att de blir fullständigt kaotiska – och därmed lätta att styra från presidiet.

I en kritisk kommentar skriver EDRi:

”The fact that the TERR Committee draft’s “spontaneously” chose to propose similar wording to what the Commission proposed is important. It means that the two rapporteurs have led the European Parliament a long way towards adopting a position that fully aligns with the terms of the proposed Terrorist content Regulation before the vast majority of Parliamentarians were aware of what the Commission was about to propose as binding legislation. If deliberate, this would be a serious attack on institutional integrity of the European Parliament.”

I oktober och november bereds TERR-rapporten i sitt hemliga specialutskott. Preliminärt väntas den komma upp till votering i Europaparlamentets plenum i december.

Även om rapporten inte är lagstiftning måste den kritiseras, helst röstas ner – då den öppnar dörren för så mycket andra Storebrors-påfund.

Läs mer hos EDRi: EU Parliament’s anti-terrorism draft Report raises major concerns »