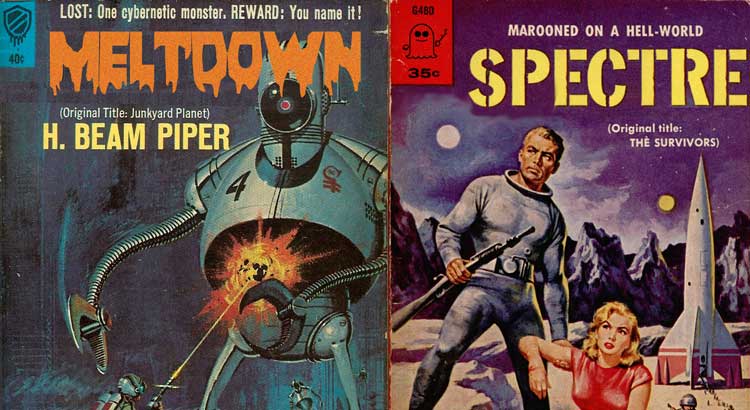

Så var det dags igen – två nya säkerhetshål har drabbat världen:

Meltdown och Spectre angriper processorns själva kärna, där data passerar okrypterat. Forskarna som upptäckte buggarna beskriver dem i detalj på Meltdownattack.com.

Eftersom Meltdown och Spectre arbetar på processornivå spelar det inte någon roll vilket operativsystem man har; Windows, Macos, Android med flera är lika utsatta – så länge de körs på processorer från Intel (Meltdown) eller Intel, AMD eller ARM (Spectre). Sårbarheten hittades i system med processorer från 2011 och framåt, men i teorin kan system med intelprocessorer ända från 1995 vara drabbade.

De goda nyheterna är att attacken måste ske lokalt på datorn. Det är åtminstone mycket svårare att åstadkomma den på distans.

Det är komplicerat och kommer att ta tid att täta hålen, skriver Techcrunch. Och eftersom tätningen handlar om att ”förstärka väggarna” i processorns innersta kommer det göra datorn långsammare.

Men kanske är det nödvändigt att sakta ner lite. Säkerhetshålen är ett resultat av att teknikföretagen hetsar varandra att hela tiden bygga snabbare processorer, och därmed försakar säkerhet redan i designstadiet, enligt forskarna, som avslutar sitt paper om Spectre med dessa ord:

The vulnerabilities in this paper, as well as many others, arise from a longstanding focus in the technology industry on maximizing performance. As a result, processors, compilers, device drivers, operating systems, and numerous other critical components have evolved compounding layers of complex optimizations that introduce security risks. As the costs of insecurity rise, these design choices need to be revisited, and in many cases alternate implementations optimized for security will be required.

Ett kontrollerat avslöjande (”joint disclosure”) av hålen verkar ha varit på gång, men efter en artikel i The Register var katten ute ur säcken.